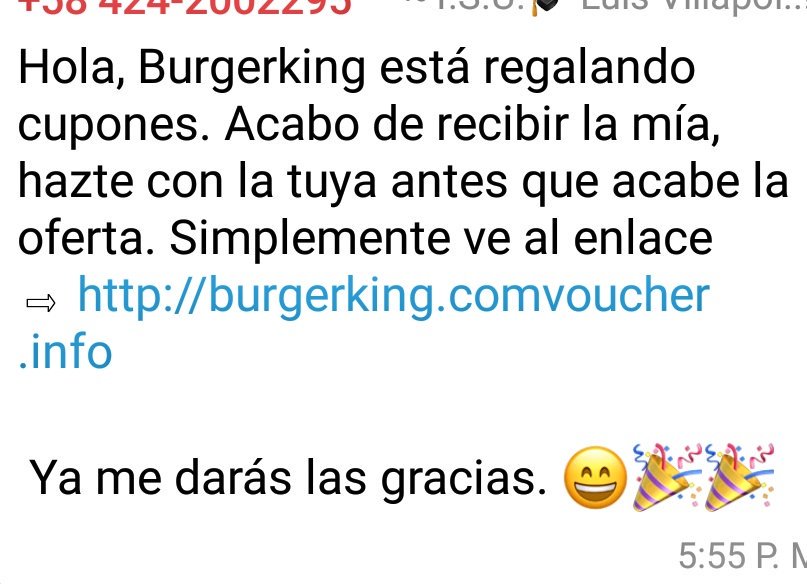

Si a usted le llega un mensaje a través de la popular aplicación de mensajería instantánea Whatsapp, donde alegremente le informan que Burger King, Walmart, entre otras cadenas famosas, están regalando "Cupones de descuento", les cuento que... Deben tener CUIDADO!.

Si a usted le llega un mensaje a través de la popular aplicación de mensajería instantánea Whatsapp, donde alegremente le informan que Burger King, Walmart, entre otras cadenas famosas, están regalando "Cupones de descuento", les cuento que... Deben tener CUIDADO!. |

| En este caso, se utiliza como señuelo la famosa cadena de comida rápida |

Igualmente al usuario-victima, se le exhorta a llenar otro breve cuestionario, donde debe colocar datos personales, tales como: nombres y apellidos, dirección número telefónico, fecha de nacimiento, entre otros.

Es importante recordar, que estás estrategias son utilizadas por cibercrininales, cuyo propósito es obtener la mayor cantidad de datos personales de incautos, los cuales luego pueden ser utilizados para realizar fraudes, propagar malware, secuestro de información (Ransomware), o cualquier otro tipo de actividad maliciosa.

El llamado es, a no confiar en esté tipo de mensajes, e eliminarlos inmediatamente, y alertando a sus contactos de lo sucedido.

Comentarios

Publicar un comentario

Para brindarle una orientación directa y personalizada, se agradece colocar su dirección de e-mail al finl del comentario o caso planteado, a la brevedad posible le responderé.

Muchas gracias por su atención y por visitar mi blog.